本文仅作为技术讨论及分享,严禁用于任何非法用途。

前言

在渗透中,我们可能会经常切换不同的抓包工具,或者使用xray之类的扫描工具,不同工具有不同的ca证书,如果都要导入一遍,Windows还好,Android、iOS之类就麻烦多了,为了提升工作效率,分享我个人的方法,就是使用同一套证书。

正文

个人使用的ca以reqable证书为主,因为黄鸟证书导入相对比较方便,Android直接刷magisk包就好了。

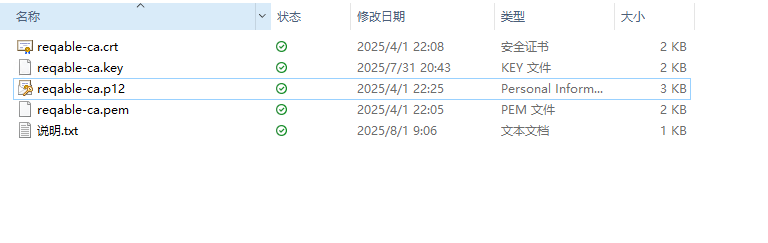

因为reqable中没有导出私钥文件的功能,下面下发分享从p12证书分离私钥文件的方法。

在reqable中导出p12证书,使用下面命令可以分离出.key私钥文件,用于后续操作。

1 | openssl pkcs12 -in reqable-ca.p12 -nocerts -nodes -passin pass:1234 -out reqable-ca.key -provider legacy -provider default |

建议可以存一份证书文件,一直使用同一套会方便很多。

分享几个证书使用场景

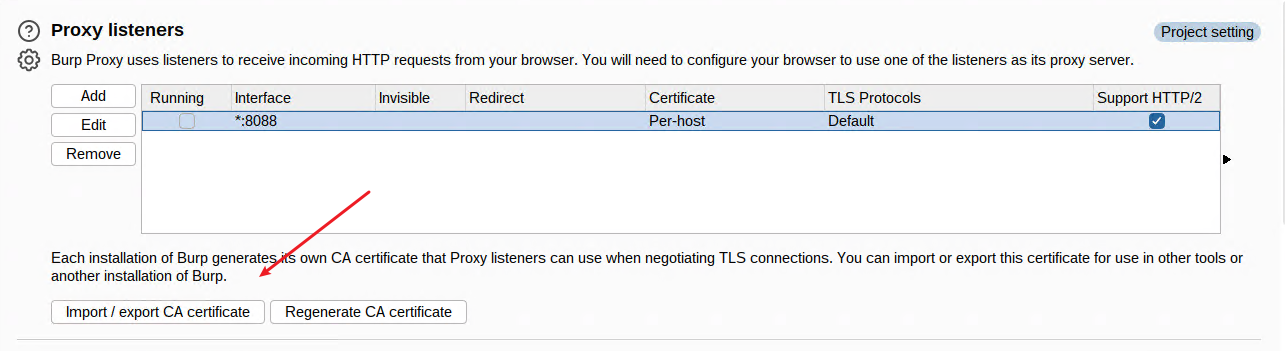

- burpsuite:bp导入证书直接导p12证书输入密码即可

![]()

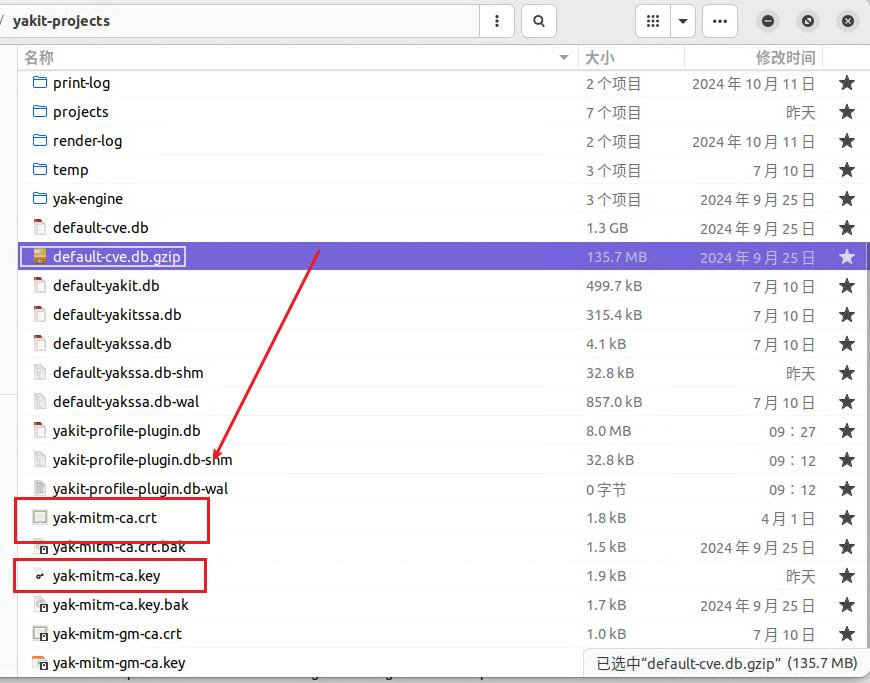

- yarkit:yarkit官方似乎没有提供导入证书的GUI界面,可以在项目根目录直接替换key和crt文件

![]()

- xray:xray修改配置文件即可,但是xray只支持pem格式,可以参考下面文章转换:DER 证书转换 PEM 证书小记

- 不同终端的reqable:有时候家里的电脑、虚拟机这些可能也装黄鸟,直接导入p12证书即可

小结

本文分享了个人使用ca证书的经验,能够提升工作效率。