本文仅作为技术讨论及分享,严禁用于任何非法用途。

前言

今天打开博客发现评论下面居然有广告,经过简单排查发现广告来着评论插件livere,这里简单记录一下去广告的过程。

去广告

广告是这样子的,在评论下方

本文仅作为技术讨论及分享,严禁用于任何非法用途。

随着网络安全水平的发展,越来越多的网站增加了RSA加密、图形验证码等防护手段,传统的口令暴破方式已捉襟见肘,如果高效、低代码的进行口令暴破?本文将介绍一个操作浏览器进行口令暴破的案例与验证码识别工具。

Playwright是一个强大的Python库,仅用一个API即可自动执行Chromium、Firefox、WebKit等主流浏览器自动化操作,并同时支持以无头模式、有头模式运行。相比传统的“selenium”等工具,他可以录制我们对浏览器的操作并自动生成脚本,同时代码也是非常简单,与我们高效工作的目标非常契合。

本文仅作为技术讨论及分享,严禁用于任何非法用途。

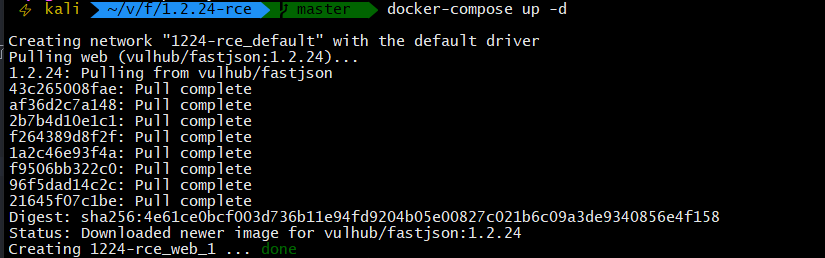

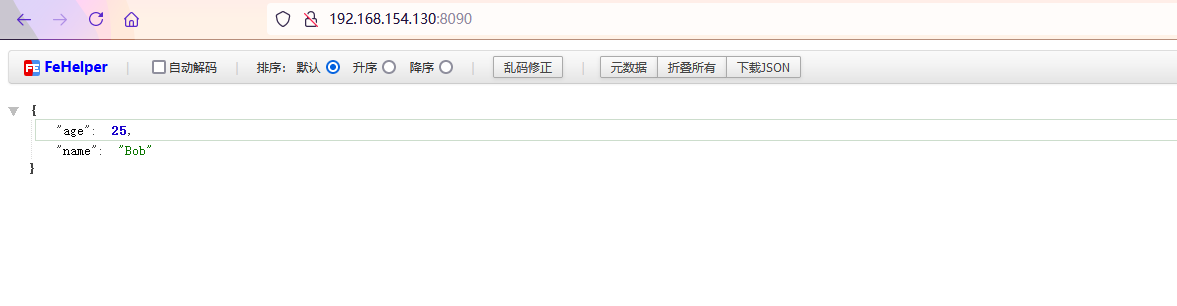

本次实验使用了Vulhub的fastjson 1.2.24 反序列化导致任意命令执行漏洞,漏洞利用使用了JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar,漏洞地址为http://192.168.154.130:8090。

因为用了docker的漏洞环境,所以请先安装docker及docker-compose,此处不再赘述。在靶机运行命令:

1 | git clone https://github.com/vulhub/vulhub.git |

启动后可访问FastJson的服务:

本文仅作为技术讨论及分享,严禁用于任何非法用途。

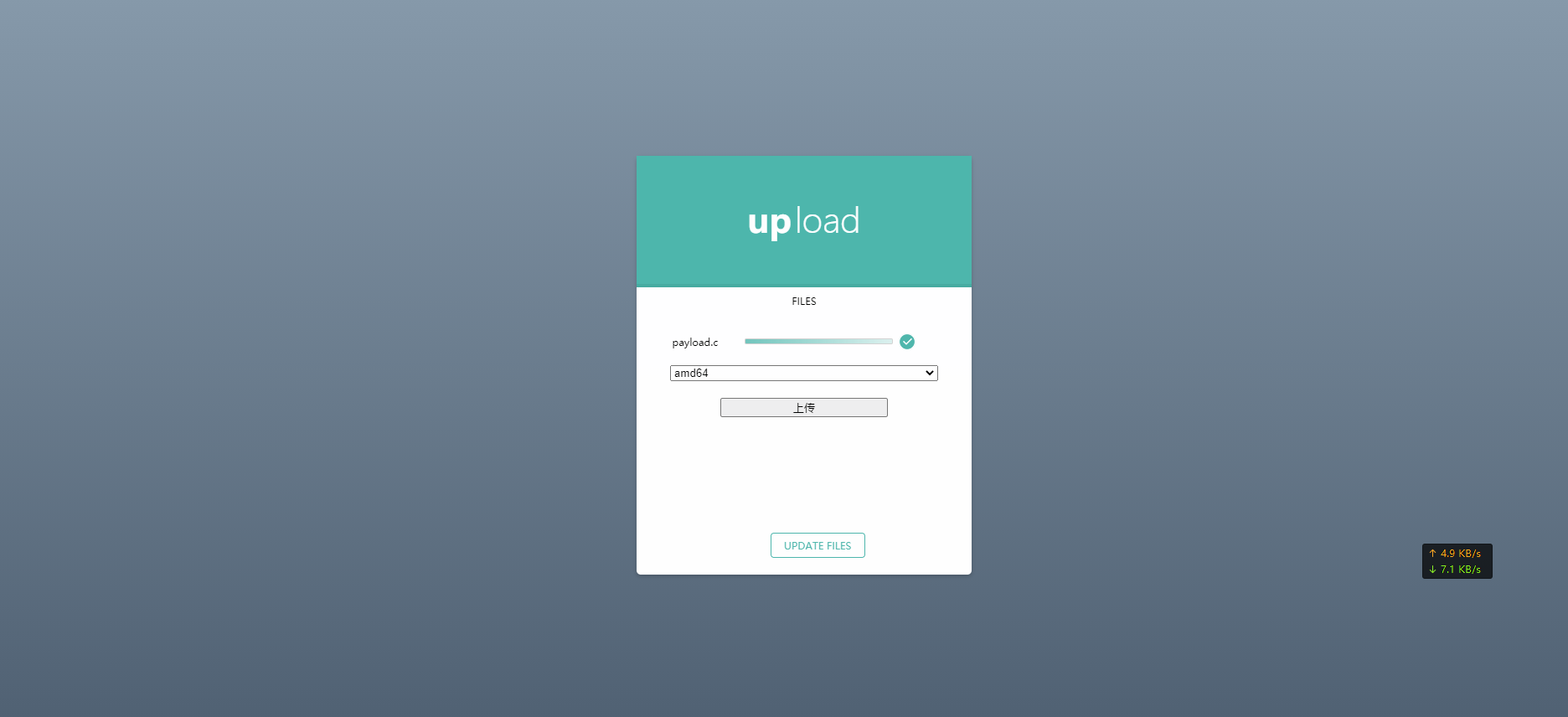

近期在GitHub看到nim一键免杀的项目,遂想测试一下,但是作者并没有提供部署教程,在踩了很多坑之后安装成功。

https://github.com/M-Kings/BypassAv-web

本文转载自LandGrey/SpringBootVulExploit,在此膜拜大佬。

Spring Boot 相关漏洞学习资料,利用方法和技巧合集,黑盒安全评估 check list