前言

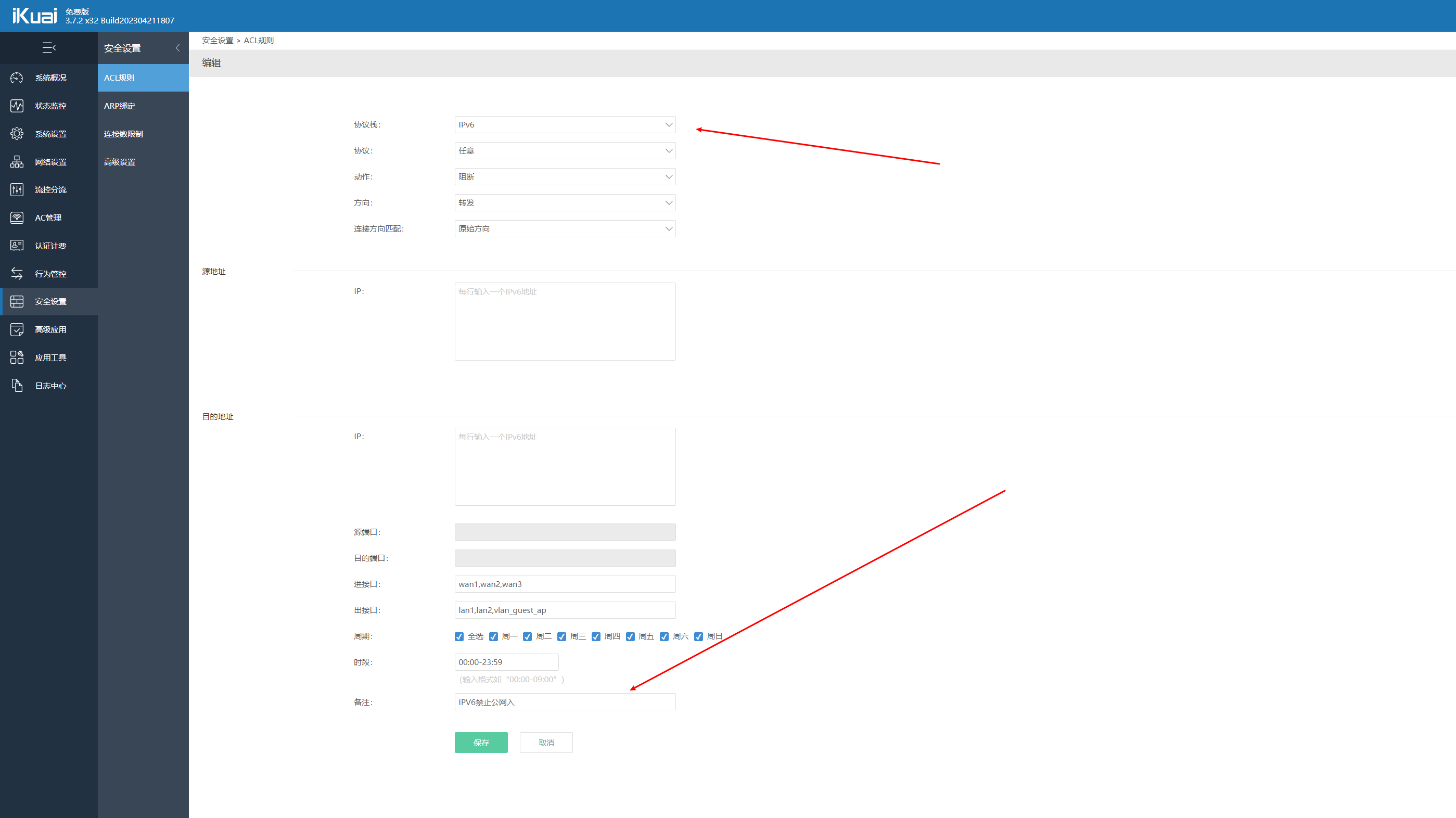

爱快iKuai8_3.7.0版本增加了IPv6的ACL支持,即爱快终于有IPv6的防火墙了,喜大普奔。本文记录一下爱快IPv6 ACL的测试、配置过程。

测试

首先是配置一条公网入访问的拦截策略,默认拦截所有IPv6的公网入站请求,防止外部攻击。

最近入手小米CR8806刷入集客固件做AP,这里记录一下免拆TTL刷机过程,以及一些踩坑的细节,希望能帮助到有缘人。

如果你也想刷机,那么建议你先看一遍参考中的b站视频再跟着我的教程走,小白慎入。

在开始刷机前,需要先准备一个USB转TTL模块,这里用的是FT232,推荐。

相关文件下载

按照恩山教程,刷入官方固件恢复后才能进入TTL。(没尝试过不刷能不能进,有缘人看到这篇文章的话可以试试)。

网线插入路由器LAN1口,然后跟电脑处于同一局域网。

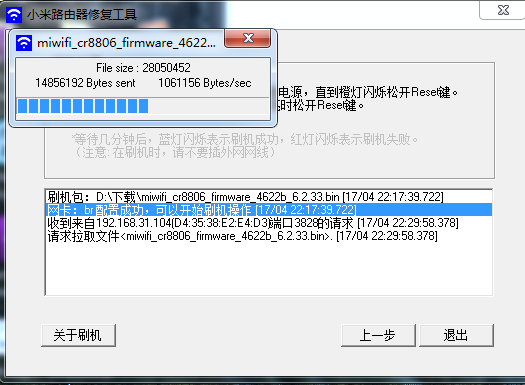

打开小米路由器修复工具选择固件:miwifi_cr8806_firmware_4622b_6.2.33.bin。

路由器断电,按住reset键,上电,直至黄灯闪烁后松开。

然后电脑就会自动识别到路由器开始刷入。

要点:

路由器与电脑处于同一局域网就行,使用桥接网络的虚拟机也可以识别并刷机,但要留意网卡的ip是否有被设置到192.168.31.x,只有这样才能识别到路由器。

本文仅作为技术讨论及分享,严禁用于任何非法用途。

本文只是记录一下openwrt日常配置方法,作为备忘。

在终端中执行下面命令,可讲openwrt恢复出厂设置,主要用于特殊原因访问不到web界面的时候。

1 | firstboot -y && reboot |

自动将从wan6获取到的ipv6 pd前缀更新到lan口,配置原因请看下文:

爱快主路由下 IPV6 防火墙的最优解(可能)

调试过程:

1 | # 获取wan6的pd前缀 |

1 | #完整cron |

本文仅作为技术讨论及分享,严禁用于任何非法用途。

2023.5.4 更新:

2023-03-21,爱快官方iKuai8_3.7.0以上版本已更新ipv6 ACL支持,使用官方ACL成为最优解。

在ipv6网络环境下,内网设备也获取到公网的ipv6地址,可直接被外部网络访问,形同裸奔,所以使用ipv6防火墙是很有必要的。

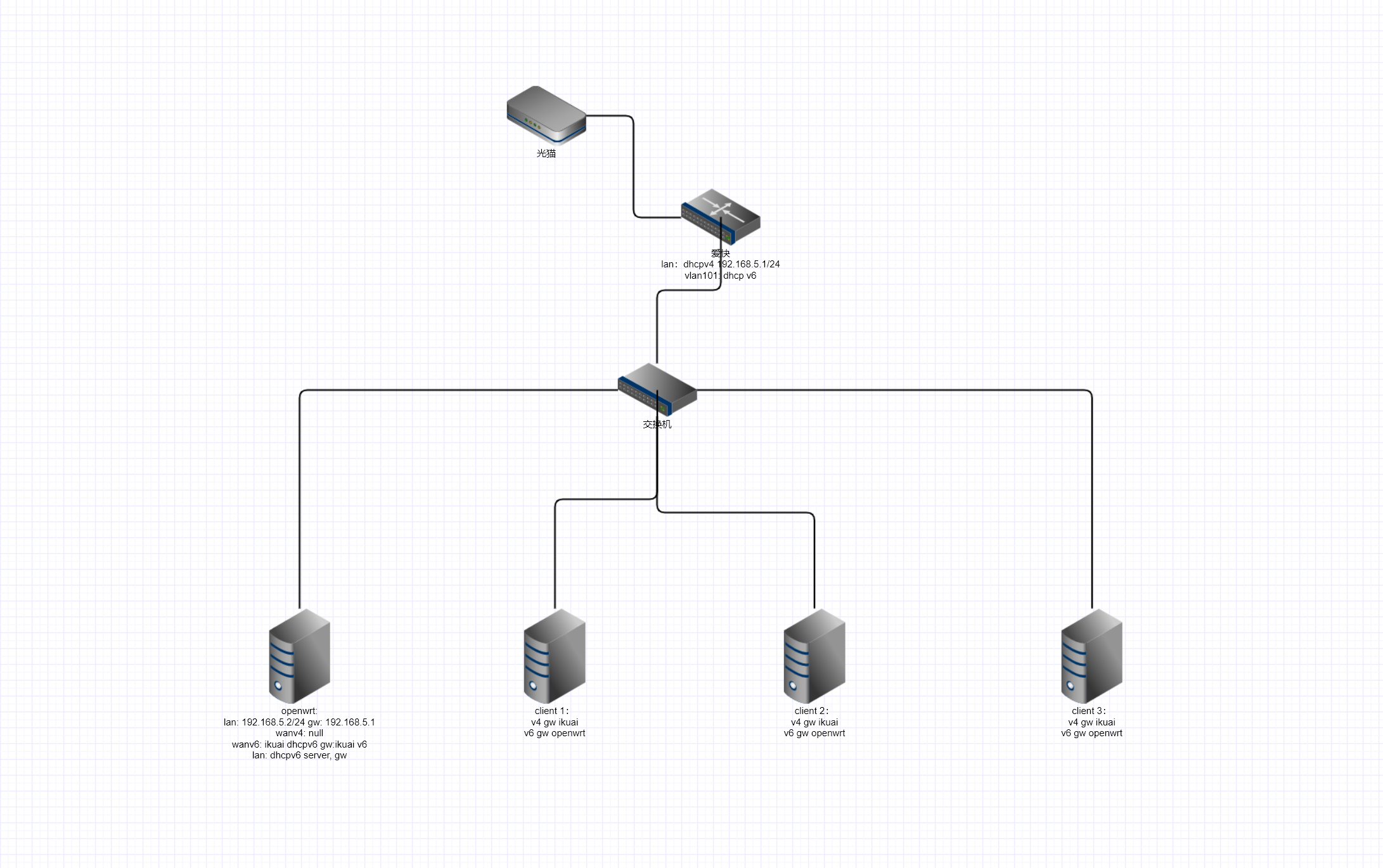

爱快的流控、人性化的界面与配置,是我使用爱快作为主路由的主要原因,但是不支持ipv6防火墙,内网设备在ipv6下裸奔,也是爱快受人诟病的一大缺陷。在家庭网络中,如何在爱快作为主路由的环境下,增加ipv6防火墙的问题,我想了很久,搜索了大量的资料,中间考虑过很多方案。其实要做到增加防火墙的方法很多,比如使用openwrt作为主路由自带防火墙、opensense,或是使用内网主机自带的防火墙。考虑过使用openwrt作为主路由,但是openwrt在折腾中诡异的问题实在太多,而且流控、界面展示、客户端控制、人性化的操作等多方面都不符合我的个人审美与需求。m0n0wall、opnsense之类的防火墙固件的话因为想到为了一个防火墙功能而额外消耗比较多的硬件资源且接入上去对网络结构有比较大的改动所以放弃了。最终,想到了一个相对优雅且对现有网络结构影响较小的方案。

本教程不太适合小白,小白也不太能理解ipv6防火墙的重要性。

我们知道,openwrt自带了ipv6的防火墙,那么使用爱快作为ipv4网关,openwrt作为ipv6网关,就可以实现需求。

下面来揭晓我的方案:

示例图如下:

最终流量走向示例如下:

ipv4: client1(192.168.5.101) -> ikuai lan(192.168.5.1) -> ikuai wan(Internet)

ipv6: client1(2400:xxxx:a1::101) -> openwrt lan(2400:xxxx:a1::1) -> openwrt wan(dhcpv6 client) -> ikuai lan(dhcpv6 server) -> ikuan wan(Internet ipv6)

可以看到,ipv6流量先经过openwrt再经过ipv6,然后我们在openwrt上面配置ipv6防火墙就可以了。